中國企業報集團主管主辦

中國企業信息交流平臺

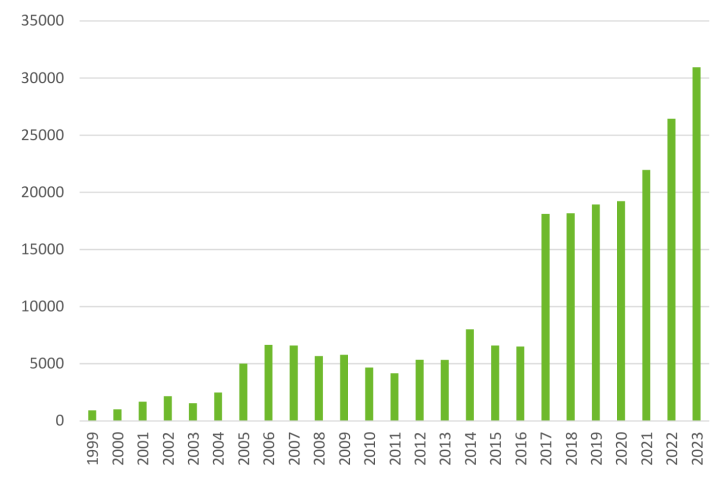

在當今數字時代,網絡攻擊不斷演變,漏洞修復已成為企業安全的重中之重。然而,隨著漏洞數量的激增,如何有效處理和優先修復漏洞成為了一個挑戰。根據綠盟科技發布的《2023年度安全事件觀察報告》顯示,全球共披露了30947個漏洞,每天平均有84.78個CVE被披露,創下歷史新高。更令人擔憂的是,超過7000個漏洞具有“PoC代碼”,206個具有可用的武器化利用代碼,115個已被黑客廣泛利用。

Mandiant在RSAC主題演講中透露,32%的違規行為是由于漏洞利用導致的,這占據了追蹤到的所有違規行為中的最高比例。至2024年5月,負責維護NVD漏洞庫的NIST被曝出存在大量漏洞積壓,至少9762個CVE未被分析,僅5月就收到了2000個新的CVE。面對這種爆發式增長,安全團隊的漏洞管理亟需調整和優化。

漏洞數量近幾年逐年增長

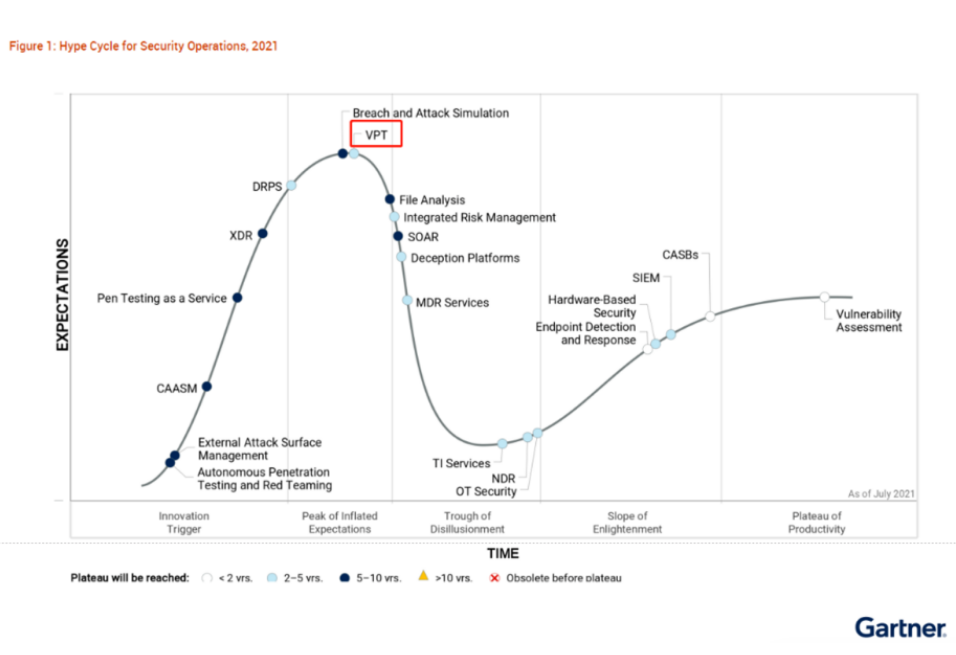

除了公開漏洞數量的逐年增加,發現漏洞的手段也不斷增多,除了傳統的漏洞掃描還引入紅藍對抗、眾測和威脅情報等方法。CISA的統計稱大概只有不到4%的漏洞被真正利用,大量的漏洞可能就只是一個編號。安全和業務團隊面對海量資產中的大量漏洞,如何從百萬漏洞中挑選出可利用的漏洞成為了業界的一個難題。為了解決這個問題,Gartner于2021年首次提出了漏洞優先級技術(Vulnerability Prioritization Technology,簡稱VPT)。在Gartner的評價中,VPT被認為是十大安全項目之一,被廣泛應用于漏洞評估市場指南和安全運營技術成熟度模型,因其重要性備受關注。

2021年Gartner安全運營成熟度曲線[3]

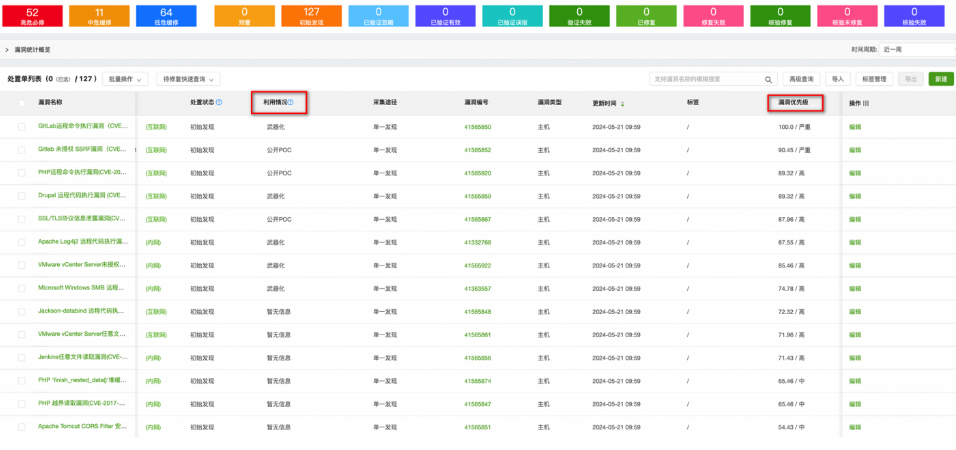

綠盟科技漏洞優先級實踐

高效應對新漏洞爆發

情報錄入:當新漏洞爆發時,綠盟VPT支持將相關情報錄入系統中,包括漏洞的詳細描述、CVE編號、危害等級以及可能受影響的產品或系統信息等。

動態更新:VPT會根據新漏洞的嚴重性、影響范圍、易受攻擊程度和修復方案等因素,動態更新漏洞的排名,該排名將反映漏洞對企業系統和數據的風險程度,用戶可以根據分數來確定優先處理的漏洞并采取相應的修復措施。

例如,當新漏洞爆發且在野利用并且資產暴露在互聯網上但沒有修復方案時,該漏洞優先級較高,需要采取臨時防護措施,如白名單訪問。如果新漏洞的POC未公開且資產僅部署在內網,那么該漏洞的優先級相對互聯網高危漏洞較低。平臺支持用戶動態更新漏洞情報和標簽。

資產因子優化優先級

資產位置:VPT將資產在網絡分區中的位置作為資產因子考慮進去,例如資產在內網或互聯網,這有助于確定資產所在環境的安全風險和受攻擊的可能性。

資產重要性:VPT會考慮資產的重要性因素,如資產存儲的敏感數據、關鍵業務系統等。對于承載關鍵業務的資產,其相關漏洞可能被視為優先級更高,而需要更緊急的修復。

優先級判定:基于區域和資產重要性的因素,VPT會根據漏洞的嚴重性和受影響資產的關鍵程度來確定優先級。

例如,在互聯網上暴露的Struts2命令執行漏洞相比內網同一漏洞可能會被視為優先級更高,因為它可能面臨來自廣泛的網絡攻擊,內網攻擊則需要攻擊者先獲得邊界權限。

根據經驗進行主動調整

漏洞調優:當某些漏洞被確認為低風險漏洞且未公布POC時,用戶可以采取主動調整的措施。通過VPT的界面設置,用戶可以修改漏洞的相關因子(如影響范圍、易受攻擊程度等)或直接分配給該漏洞的分數。

動態更新:一旦用戶對漏洞的因子或分數進行了調整,VPT會在后續的計算中動態考慮這些用戶調整,并根據新的因子和分數重新計算每個漏洞的優先級和風險等級。這樣,系統能夠根據用戶的實際需求和風險評估靈活地調整漏洞的優先級。

重置還原:如果用戶決定還原之前的漏洞設置,VPT支持用戶進行重置操作。用戶可以將漏洞的因子或分數恢復到默認狀態,使VPT重新根據預設標準進行計算和排名。

例如用戶針對某些版本掃描漏洞(未公布POC且部署內網),由于業務系統重要無法輕易升級則可以調整因子或分數降低優先級,后續系統計算分數時也會考慮用戶的調整。

內置豐富的場景模板

用戶可依據場景進行模板選擇,內置攻防演練、監管檢查和日常運行等幾大場景,不同場景漏洞類型和因子權重會有所變化,用戶可自定義場景。

攻防演練場景模板:這個模板適用于進行攻防演練活動。在這個場景下,VPT會根據攻防演練的目標和規則,在漏洞類型和因子權重上進行特定的調整。例如,可能更關注命令執行、注入類漏洞等與攻防演練相關的漏洞,內網的高危漏洞優先級高于互聯網中危漏洞。

監管檢查場景模板:該模板適用于監管機構或組織進行安全合規性檢查。在這個場景下,VPT將基于監管要求的漏洞分類和權重進行設置,以確保滿足相關監管標準。例如,可能更關注個人信息泄露漏洞、安全配置漏洞等與合規性要求相關的漏洞。

日常運行場景模板:這個模板適用于平時的日常漏洞管理和運維工作。在這個場景下,VPT會考慮常見的漏洞類型和因子權重,以幫助用戶優化和管理日常運行環境中的漏洞。用戶可以通過自定義設置來進一步調整和適應自己的實際需求。

綠盟科技漏洞優先級介紹

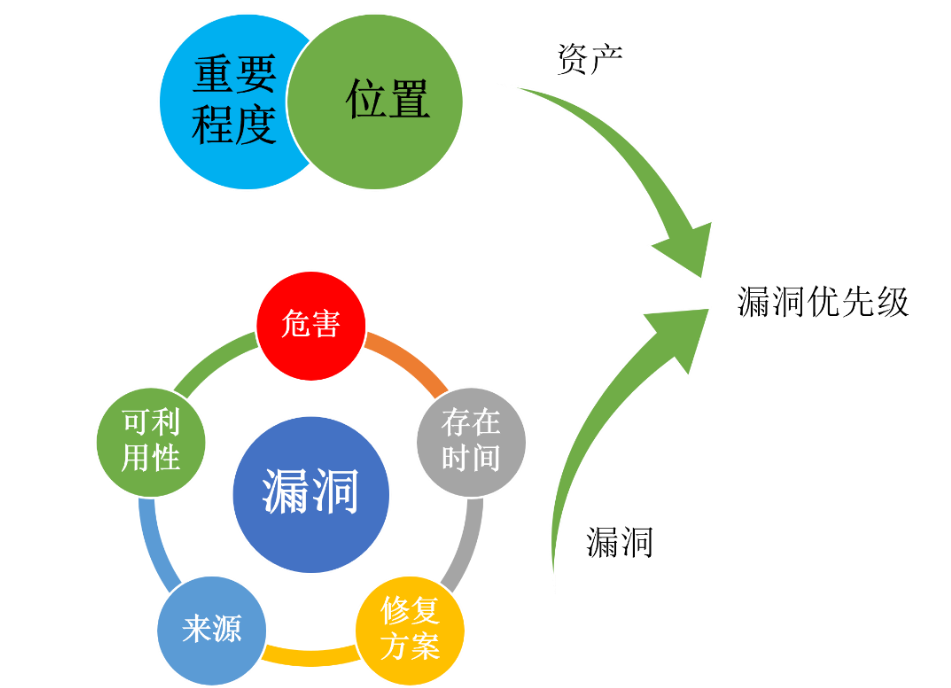

綠盟科技作為一家以漏洞掃描起家的信息安全公司,在VPT方面積累了豐富的經驗。綠盟科技漏洞領域研究團隊在融合CVSS4.0理念的基礎上自定義模型因子,能夠從資產和漏洞兩個維度去評價漏洞的優先級,將多種來源的數據與威脅情報、資產重要性、網絡區域、漏洞忽略比等信息相結合,并通過大數據算法進行分析,利用機器學習預測漏洞遭攻擊者利用的可能性。實實在在幫助企業對修補工作進行優先級分析,了解需要優先修復哪些漏洞。將有限的資源集中在對業務可能造成重大影響的漏洞處置上,最大程度快速減少業務風險。

同時為了滿足不同用戶的風險側重點,提供靈活的優先級計算模型,支持各維度因子靈活調整,包括因子的啟用、禁用、因子權重占比等。通過提供動態評估優先級模型,可靈活配置各維度因子權重,綜合考慮漏洞的可利用性、資產或業務的關鍵性、漏洞的嚴重性和現有的補償控制措施等方面,動態輸出漏洞排定優先級評分。

綠盟科技漏洞和資產維度的因子

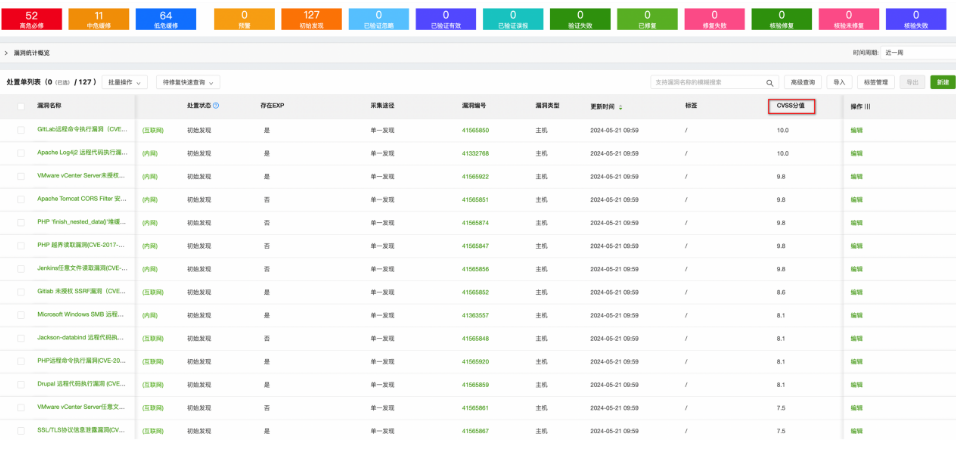

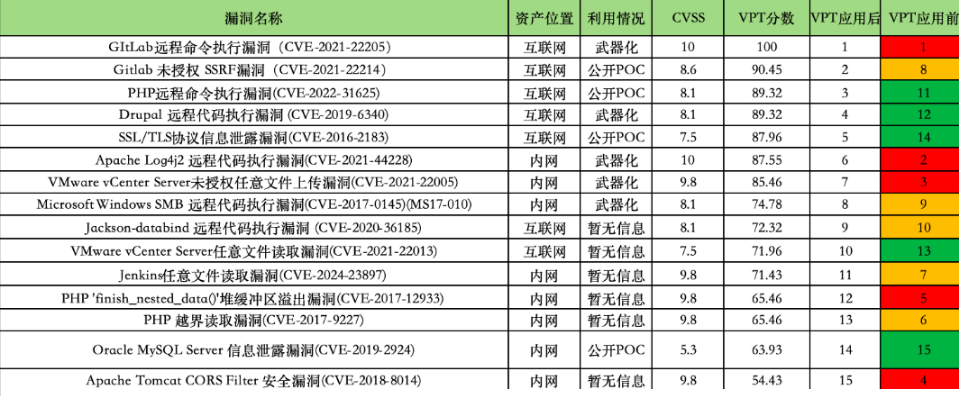

VPT應用效果對比

在引入VPT前,用戶只能從漏洞自身的CVSS分數和不同廠商的最佳實踐去評價漏洞的修復優先級,并沒有考慮漏洞的實際利用情況和資產的位置等因素,具體效果如下 :

VPT應用前

引入VPT后,我們可以從風險的視角去看漏洞,考慮漏洞所在系統的重要性和位置,漏洞本身的可利用性等等,讓漏洞不再僅僅是一個CVSS分數高的CVE編號而是互聯網側的漏洞及武器化的漏洞優先級更高,具體效果如下:

VPT應用后

通過圖中數據可以看出:

互聯網側的漏洞,武器化或公開POC的優先級更高

漏洞的自身分數9.8分,但是因為在內網且沒有任何公開的POC信息,最開始CVSS分數優先級為第四名,VPT應用后,該漏洞優先級為最后一名

VPT技術可以讓安全和運維團隊聚焦于危害更大的漏洞,最大程度保證業務安全

VPT效果對比

為了實現漏洞優先級技術(VPT)的理想效果,用戶的深度參與至關重要。用戶需要定義資產因子的輸出,并持續運營VPT系統。這包括定期更新情報和自定義漏洞分數等。只有通過用戶的積極參與和持續運營,才能構建一個更適合企業需求的VPT模型,并將其有效地應用于實際業務中。

相關稿件